“Ransomware” Fidye Saldırıları Nedir?

Ransomware saldırıları, bir siber suçlunun ortama sızmak ve bir fidye ödemesi karşılığında kurumu veya bireyi tehdit etmek için kullanabileceği yöntemleri ifade eder. 2022 siber güvenlik raporlarına göre, saldırganların bir sisteme giriş yapabileceği beş belirli yöntem bulunmaktadır.

Ransomware saldırıları nasıl gerçekleşir?

2022 siber güvenlik raporlarında, tehdit aktörlerinin hızla hareket ettiğini ve bir hedefe şantaj yapmaya başlamadan önce ele geçirdikleri sistemlerde ortalama 30 gün boyunca mevcut olduklarını gösteriyor. Ransomware saldırılarının ne olduğunu anlamak ve onlara karşı nasıl bir hazırlık yapılacağını bilmek, bir organizasyonu korumanın ilk adımıdır.

Ransomware saldırıları, siber suçluların bir sisteme girmesi ve ardından tüm verileri şifrelemesiyle başlar; daha sonra kurban, bir fidye ödemesine razı olursa şifre çözme anahtarını alabilir ve bu genellikle kripto paralar aracılığıyla yapılır. Sisteme giriş yapmanın ve şifreleme yazılımını yerleştirmenin yanı sıra, bazı saldırganlar kurumları ödeme yapmaya teşvik etmek için çoklu şantaj tekniklerini kullanabilir. Bu teknikler arasında şifrelenmemiş verileri kopyalama ve dışa aktarma, kurbanı sosyal medyada itibar kaybına uğratma, DDoS gibi ek saldırılarla tehdit etme veya çalınan bilgileri müşterilere veya Dark Web’e sızdırma girişiminde bulunabilir.

Ransonware Saldırılarının Gerçekleşmesinde Kullanılan 5 Etkili Yöntem Nedir?

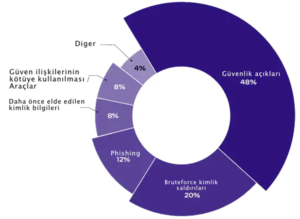

Fidye yazılımlarını daha iyi önlemek için öncelikle saldırganların kurumların güvenliğini aşmak için kullandıkları kötü niyetli taktikleri anlamak çok önemlidir. Ransomware tehditlerindeki son trendlerin gözden geçirilmesi, güvenlik operasyonları merkezinin (SOC) kaynakları potansiyel ihlal noktalarına odaklamasına, enfekte olma riskini azaltmasına ve organizasyonu bir bütün olarak hazırlamasına olanak tanır.

- Güvenlik Açıkları.

- Bruteforce(kaba kuvvet) Kimlik Saldırıları.

- Sosyal Mühendislik.

- Daha Önce Ele Geçirilmiş Kimlik Bilgileri.

- Güvenin Kötüye Kullanılması.

1-Güvenlik Açıkları

Güvenlik açıkları birçok biçimde olabilir ve bir uygulamadaki boşluklardan veya kusurlardan yararlanmak üzere tasarlanmış araçlar kullanılabilir. 2022 siber güvenlik raporlarında vakalarının %48’inin yazılımlardaki güvenlik açıklarıyla başladığını görülüyor. Bir uygulama dış dünyaya açıldığında, tehdit aktörleri bir ortama yetkisiz erişim sağlamak için bilinen güvenlik açıklarını tarayabilir ve bunlardan yararlanabilir.

Siber suçlular arasında popüler olan bir diğer teknik, ele geçirilen web sitelerine kod yerleştirmeyi içeren ve mevcut zafiyetten yararlanan kod parçacıklarıdır. Bu web siteleri normal görünür, ancak bağlı cihazı güvenlik açıklarına karşı tarayan zararlı programlar içerir. Yerleştirilen bu kod parçaları bir güvenlik açığını tespit ederse, bir tehdit aktörünün sisteme uzaktan erişimini sağlamak üzere tasarlanmış bir yazılımı karşı tarafa yükler. Uzaktan erişim sağlandıktan sonra tehdit aktörleri fidye yazılımını ortama rahatlıkla dağıtacaktır.

Yazılımı korumanın en iyi yöntemi, sahip olunan tüm cihazların sık sık güncellenmesini sağlamaktır. Yazılım şirketleri, keşfedilen yaygın güvenlik açıklarını ve riskleri yamalayan güncellemeleri düzenli olarak yayınlayacaktır; bu nedenle, siber suçluların bunlara erişmesinden önce bu sistemleri güncelleyip güvenlik açıklarını kapatmak çok önemlidir. SOC’ler, saldırıları tespit etmek ve engellemek için XDR(Extended Detection and Response) gibi genişletilmiş tespit ve yanıt çözümleriyle korumayı bir adım daha ileri taşıyabilir.

2-Brute Force(kaba kuvvet) Kimlik Saldırıları

Brute Force saldırıları, bir sisteme veya uygulamaya erişmek için deneme yanılma yöntemini kullanır. Siber suçlular, doğru bir giriş keşfedilene kadar kullanıcı adlarını ve parolalarını otomatik olarak giren komut dosyaları oluşturur ve çalıştırır. Bu yöntem, en eski siber güvenlik saldırılarından biridir ve yıllar boyunca başarılı bir taktik olarak konumunu korumuştur.

Brute Force saldırıları, çoklu kimlik doğrulama (MFA) uygulanmasının bu kadar önemli olmasının nedeninden biridir. MFA’lı sistemler, kullanıcının sisteme erişmesine izin verilmeden önce, bir uygulama kodu veya biyometri gibi ek bir doğrulama biçimi gerektirir.

Başarılı bir Brute Force saldırısı durumunda, AI ile entegre olmuş SIEM platformları anormal kullanıcı davranışlarını SOC’ye bildirecek ve bir analiz başlatacaktır. Sahip olduğunuz güvenlik çözümü, şüpheli oturum açma eylemi gerçekleştiği anda durumu iletmek için MFA platformlarıyla sorunsuz bir şekilde entegre olmalı, analistleri bilgilendirmek ve Brute Force saldırılarını durdurmak için bu uyarıları üst seviye olay olarak değerlendirip gerektiğinde yanıt verebilmelidir.

3-Sosyal Mühendislik

Kimlik avı e-postaları gibi sosyal mühendislik yöntemleri, kurbanları bağlantılara tıklamaya ve kötü amaçlı yazılımları doğrudan indirmeye teşvik etmek için güvenliymiş gibi görünen kaynaklardan gönderilir. İnsanları daha dikkatli düşünmeden harekete geçmeye motive eden bu mesajların temelinde genellikle bir aciliyet veya tehlike duygusu vardır. Bu saldırılar başarılı olduklarında son derece tehlikeli olabilir, ciddi derecede maddi ve prestij kayıplarına yol açabilir.

Çalışanlara düzenli siber güvenlik eğitimleri uygulamak, sosyal mühendislik saldırılarına karşı korunmanın en iyi yoludur. Çalışanlar kimlik avı girişimlerini tespit edip SOC ekiplerine bildirdiğinde, ekipler saldırıyı araştırabilir ve olup bitenlerden ders çıkarabilirler. Bir kimlik avı saldırısı başarılı olursa, kurumuzda iyi yapılandırılmış SOAR gibi güvenlik otomasyon ve yanıt platformları varsa, SOC ekibi ihlali araştırıp saldırganı sistemden kaldırana kadar güvenliği ihlal edilmiş kullanıcıları otomatik olarak kapatarak keşif ve iyileştirmeyi kolaylaştırabilir.

4-Daha Önce Ele Geçirilmiş Kimlik Bilgileri

Kullanıcı kimlik bilgileri ele geçirildiğinde, bunların mümkün olan en kısa sürede değiştirilmesi çok önemlidir. Ne yazık ki kimlik bilgileri, kullanıcılar kendilerinin ele geçirildiğini bilmeden Dark Web’e sızdırılabilir ve bu da her türden saldırganın sisteme sınırsız erişimine olanak tanıyabilir. Daha da kötüsü, birçok kullanıcı birden fazla hizmet için aynı parolayı kullanacak, dolayısıyla bir parola ele geçirilirse, yeniden kullanılan parolalar yetkisiz erişim elde etmek için diğer sistemlere veya uygulamalara karşı kullanılabilir.

Çok faktörlü kimlik doğrulamaya ek olarak, çalışanları parola yönetim uygulamalarına teşvik etmek, güvenliği ihlal edilmiş kimlik bilgilerinden kaynaklanan saldırıları önlemenin kanıtlanmış bir yoludur. Parola yöneticisi kullanmak, parolaları düzenli olarak değiştirmek, karmaşık olduklarından emin olmak ve aynı parolayı tekrar kullanmamak bireyleri ve kurumu koruyacaktır. XDR gibi platformlarda, ortamlara yetkisiz erişim elde etmek için önceden güvenliği ihlal edilmiş kimlik bilgileri kullanıldığında bile anormal kullanıcı davranışlarını tespit etmek ve önlemek için davranışsal analizlerden yararlanabilir.

5-Güvenin Kötüye Kullanılması

Güvenlik profesyonellerinin iç tehditlere dikkat etmesi çok önemlidir. Bir çalışan, ister işvereni tarafından haksızlığa uğradığını hissetsin ister bir tehdit aktörünün kendisine yaklaştığını hissetsin, Ransomware yazılımlarının bir ortama girmesinin en kolay yollarından biri, zaten yasal erişime sahip bir kişiden geçmektedir.

Güvenin kötüye kullanılması durumunda, SOAR gibi ürünler veya platformlar, güvenlik ekiplerini bilgilendirmek ve söz konusu kullanıcıyı izole etmek için olaya müdahale sürecini otomatik hale getirebilir. Hoşnutsuz bir çalışanın misilleme yapmak zorunda kalabileceği fırsatların sayısını azaltmak için işten çıkarmayla ilgili prosedürlere en iyi ek korumaları uygulanabilirsiniz.

Ransomware Ataklarına Karşı Nasıl Korunabiliriz?

Beş yöntemin tümü, bir saldırganın sisteminizde etkili olabileceği zarar verici yöntemlerdir. Özetlemek gerekirse, SOC ekiplerinin aşağıdaki önlemleri almasını öneriyoruz:

- Saldırıları tanımlamak ve engellemek için XDR gibi daha güçlü EDR platformlarının kullanılması.

- Uç noktalarda, ağlarda ve daha fazlasında tam görünürlük için AI ile güçlendirilmiş NG SIEM platformlarının kullanılması.

- İnternet yönünden gelebilecek saldırıların hızlı tanımlanması ve otomatik olarak iyileştirilmesi için ASM ‘Saldırı yüzey yönetim’ platformlarının kullanılması.

- Keşfi kolaylaştırmak ve ele geçirilen kullanıcıları otomatik olarak izole etmek için SOAR platformlarının kullanılması.

- Bir ortama tam erişime izin vermeden önce kullanıcıları doğrulayacak MFA uygulamalarının kullanılması.

- Sosyal mühendislik veya Brute Force saldırıları olasılığını azaltmak için çalışanlar arasında kimlik avı eğitimi ve parola yönetimi için iyi bir uygulamanın tercih edilip kullanılması.

- İçeriden gelen saldırıları önlemek için eski çalışanların işten çıkarılması süreçlerini yöneten ve takip eden SOAR gibi otomasyon sistemlerinin kullanılması.

Bu yöntemler ve platformlar son derece yararlı olsa da sizi yalnızca bir yere kadar götürecektir. Özellikle Ransomware gibi karmaşık bir saldırıyla karşı karşıya kalındığında mutlaka alanında uzman ekiplerden destek alınmalı. İlk 24 saat içindeki müdahale sizin için en önemli adımlardan biri olacaktır.